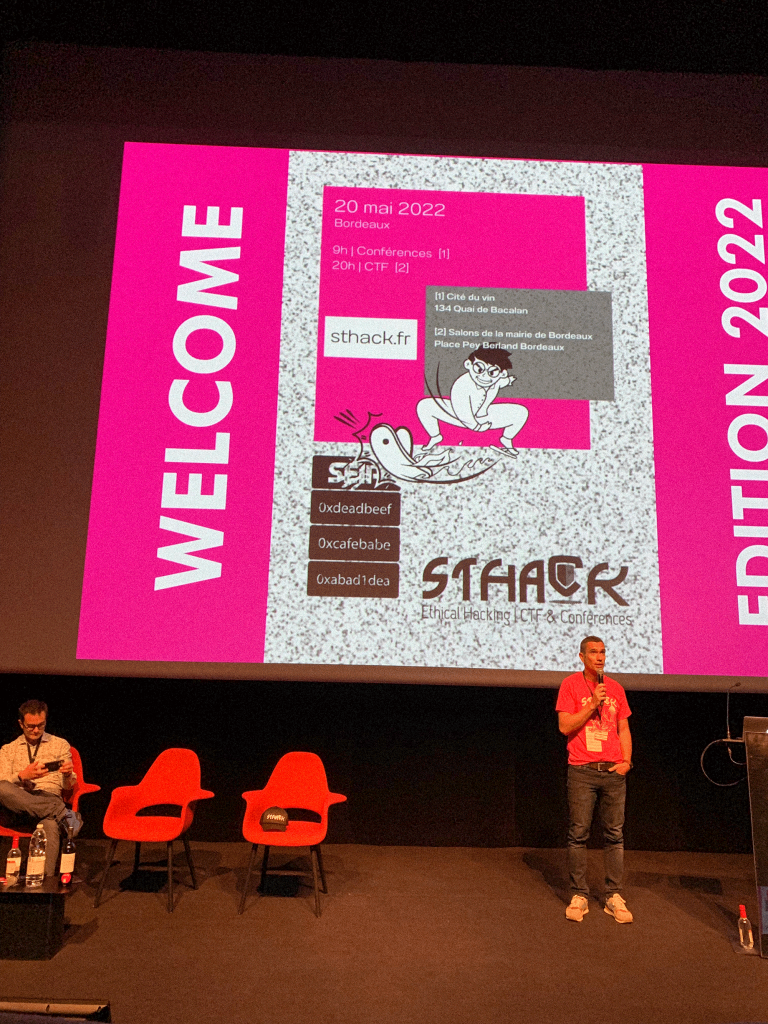

Cette année, plusieurs de nos collaborateurs ont assisté à la 11ème édition de la Sthack. Traditionnellement la Sthack se découpe en 2 grands moments : une journée de conférences et une nuit de CTF (Capture The Flag).

Les conférences de la Sthack 2022

Le début des conférences a été marqué par l’intervention de Jean Baptiste Aviat sur l’entrepreneuriat dans le milieu de la cybersécurité. Ancien pentester, il a créé son entreprise avec un ex-collègue : Sqreen (depuis rachetée par Datadog). Celle-ci a pour but de permettre aux développeurs d’intégrer une couche de sécurité dans leur projet de manière très simplifiée. Il nous a notamment fait part des défis qu’il a pu surmonter, ce qui a rendu la présentation très inspirante.

Les deux conférences qui ont suivi étaient présentées par Synacktiv. Dans un premier temps, une démonstration a été faite sur la compromission d’une Smart TV Samsung. Le point d’entrée était une vulnérabilité connue sur le navigateur Chromium, utilisé par la Smart TV pour naviguer sur internet. Le problème se situait sur V8, le moteur javascript de Chromium. Grâce à une élévation de privilèges, les conférenciers ont pris le contrôle de la télévision et activé le micro à distance. Cette démonstration en « live » était très instructive et a permis de comprendre l’enjeu d’une telle vulnérabilité. La matinée s’est terminée sur une présentation technique de l’outil « dtrace », très utile lors d’opérations de « reverse engineering ».

L’après-midi a débuté par une présentation des programmes de « Bug Bounty » par Daniel Le Gall, de la société Bugscale. Outre l’intérêt financier de ce genre de programme, Daniel Le Gall au travers de plusieurs exemples à la fois amusants et passionnants a montré comment ils participent à l’amélioration du niveau de sécurité. Il a ensuite insisté sur la nécessité de coupler des programmes de « Bug Bounty » avec des audits de sécurité plus classiques.

Les dernières conférences portaient sur la présentation d’outils : le célèbre « CrackMapExec », utilisé en test d’intrusion interne, ainsi que le framework Qiling, qui simplifie l’analyse de malware.

Suite aux conférences, nous avons assisté aux traditionnelles sessions de RUMP, des mini-conférences sur divers sujets tels que la récupération et l’analyse des disques durs d’appareils jetés à la poubelle, la compromission d’un coffre-fort électronique, etc.

La journée de conférence s’est clôturée par une présentation du projet « hack4values », un programme de « Bug Bounty » solidaire et gratuit. Celui-ci est principalement destiné aux associations et ONG afin de renforcer la sécurité de leurs plateformes web et souhaite ainsi démocratiser et valoriser le hacking éthique. Pour plus d’informations, vous pouvez consulter le lien suivant : https://www.hack4values.eu/.

Une heure a donc été dédiée, avant le CTF, afin que les participants puissent contribuer à ce programme, sur la base du volontariat.

Le CTF

Enfin, à 21h, dans les impressionnants salons de la mairie de Bordeaux, il était l’heure de démarrer le CTF tant attendu qui a duré toute la nuit.

Cette compétition à laquelle 8 de nos collaborateurs participaient, réunissait 31 équipes de 1 à 5 personnes, avec pour objectif de résoudre la vingtaine de challenges créés par les organisateurs de l’évènement.

Au final, une de nos équipes est parvenue à décrocher la 5ème place. Retrouvez leurs comptes-rendus techniques sur notre page dédiée https://rootdurhum.github.io/.