L’Active Directory est le centre névralgique de votre système d’information. Il est donc la cible privilégiée des cyberattaquants. Selon le Microsoft Digital Report de 2022, 20 % des comptes utilisateurs Active Directory subissent des tentatives d’attaques quotidiennes… Et ces attaques peuvent avoir un effet domino : lorsque l’Active Directory est compromis, c’est l’ensemble de la sécurité du SI qui peut vaciller. Voici pourquoi il est crucial de sécuriser son Active Directory sans plus tarder !

Qu’est-ce qu’un annuaire Active Directory ?

Définition de l’Active Directory

L’Active Directory est un élément central de la plupart des systèmes d’information modernes. Service d’annuaire conçu par Microsoft à la fin des années 1990, il est utilisé, par exemple, pour créer et gérer des accès à privilèges et les identités des utilisateurs.

Un Active Directory permet de stocker des ressources comme :

- les imprimantes ;

- les serveurs ;

- les utilisateurs ;

- les postes de travail.

L’Active Directory possède également des fonctionnalités connues sous le nom de GPO (ou « Group Policy Objects ») qui servent à centraliser la gestion des configurations de l’ensemble des postes du parc informatique.

Les GPO permettent par exemple de restreindre les accès aux ressources sensibles aux seuls utilisateurs accrédités, ou de forcer l’activation de configurations sécurisées sur l’ensemble du parc.

Que contient-il ?

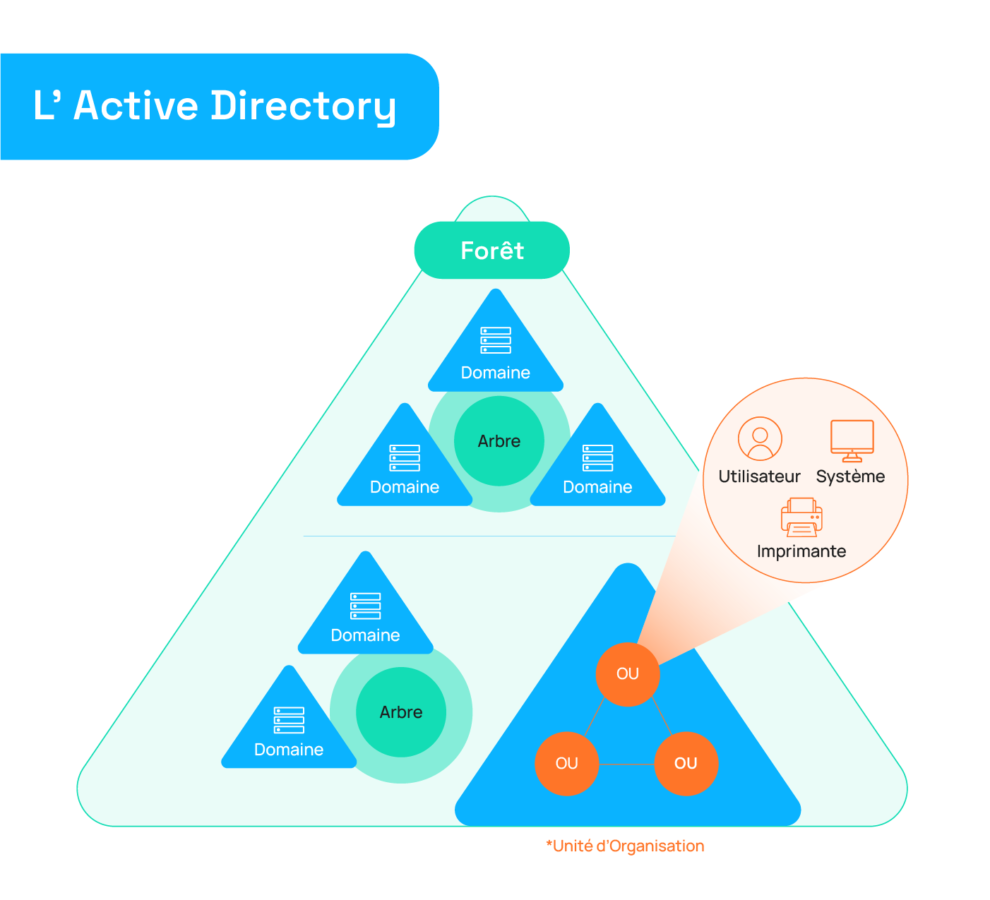

L’Active Directory est structuré en 3 niveaux :

- les domaines ;

- les forêts ;

- les arbres.

Plusieurs domaines peuvent être rassemblés en un arbre, et plusieurs arbres peuvent être rassemblés en une forêt. Leur articulation est expliquée ci-dessous.

Des contrôleurs de domaine (DC) sont mis en place pour organiser et sécuriser toutes ces ressources : à chaque fois qu’un nouveau domaine est créé, le serveur depuis lequel on effectue cette opération devient le « contrôleur de domaine ».

D’autres serveurs peuvent être ajoutés en tant que « contrôleur de domaine » afin de pouvoir traiter les demandes d’authentification. Cependant, il est possible de segmenter les rôles d’un DC pour, par exemple, déléguer l’authentification ou le DNS à un autre serveur.

Mais plus il y a de domaines, plus il est difficile de les protéger – et plus les risques en termes de cybersécurité sont importants.

À quoi sert-il ?

L’Active Directory est un service qui assure l’interopérabilité entre les différents systèmes, et ce en centralisant l’authentification des utilisateurs et la gestion des droits d’accès aux ressources

Il permet aussi de diffuser des éléments de configuration et de sécurité sur l’ensemble des postes et serveurs gérés via l’Active Directory. Il favorise donc – entre autres – la collaboration entre les utilisateurs !

Quelles sont les différentes vulnérabilités d’un Active Directory ?

#1 Une mauvaise gestion de l’Active Directory

Lorsque la politique de mots de passe des utilisateurs n’est pas efficace, avec des mots de passe faibles – voire inexistants ! – la porte est ouverte à toutes les intrusions…

C’est aussi le cas lorsqu’on autorise la connexion en tant qu’administrateur sur un même poste, avec tous les privilèges associés : si un utilisateur utilise un compte administrateur pour naviguer sur Internet ou ouvrir des fichiers suspects, il pourrait involontairement infecter le système d’information dans son ensemble par un virus ou un malware. Il est donc essentiel de limiter ces accès aux tâches qui le nécessitent.

Les objets tels que les ordinateurs, les groupes et les utilisateurs doivent aussi être correctement organisés au sein de l’annuaire : si l’organisation est mal conçue, les autorisations peuvent être accordées par erreur ou les politiques de sécurité mal appliquées.

#2 Des systèmes obsolètes

L’utilisation de systèmes obsolètes augmente considérablement la surface d’attaque pour les hackers. Les serveurs Windows 2003, par exemple, ne sont plus pris en charge par Microsoft depuis plus de 5 ans. Ils ne bénéficient donc plus des mises à jour de sécurité régulières.

#3 Des adhérences entre divers services favorisant l’escalade de privilèges

Les services tels que la gestion des paies, la messagerie et les serveurs web sont souvent liés les uns aux autres. Ils créent ainsi des chemins dangereux, permettant aux hackers de réaliser des mouvements latéraux – souvent facilités par la réutilisation de mot de passe entre les différents systèmes d’information – au sein du SI et obtenir des privilèges supérieurs.

Par exemple, un attaquant peut exploiter une faille et accéder à des informations sensibles de la messagerie : avec ces données, il accède ensuite à d’autres services et peut les paralyser en échange d’une rançon.

#4 Une mauvaise surveillance de l’Active Directory

L’un des principaux défis pour la surveillance de l’Active Directory réside dans la gestion des journaux d’événements sur Windows. Les journaux d’évènements contiennent des informations précieuses sur les activités de la structure : s’ils sont mal gérés, ou non surveillés et traités, de potentiels risques ne pourraient pas être vus ou anticipés.

Violation de sécurité d’un Active Directory : quelles conséquences pour le SI ?

Une violation de la sécurité de l’Active Directory peut avoir de grosses répercussions sur l’ensemble de l’entreprise. Elle peut entraîner la paralysie ou le ralentissement du SI et limiter la collaboration : chaque utilisateur pourra se connecter à son poste, mais son travail sera exclusivement local, puisqu’il n’aura plus accès à la messagerie ou aux partages de données.

La reconstruction du SI représente aussi une perte de temps et de productivité, puisqu’il faut en isoler une partie pour le reconstruire à partir d’une situation saine. Et il y a pire : dans certains cas, toute l’infrastructure de l’Active Directory doit être rebâtie, voire même une bonne partie du SI dans son ensemble, si le composant est tellement critique qu’on peut avoir des doutes sur la sécurité de l’intégralité du SI.

Sécuriser son Active Directory : 3 bonnes pratiques

Sécuriser son Active Directory passe d’abord par l’application des bonnes pratiques d’hygiène informatique, telles que :

- le maintien à jour des systèmes ;

- l’instauration d’une politique de mots de passe solide ;

- la séparation des comptes administrateurs et utilisateurs ;

- la définition d’un processus de vérification réguliers des accès non autorisés.

Favoriser le « hardening » (renforcement) de son Active Directory implique aussi de mettre en place un projet de modèle d’administration en tiers. Cette pratique, également appelée « tiering modeling », consiste à organiser son SI en différentes couches hermétiques afin de séparer ses composantes en fonction de leur niveau d’importance – et d’éviter qu’un attaquant puisse partir d’une couche compromise pour infiltrer les autres.

Une autre possibilité est de protéger les accès à forts privilèges via une solution de Privileged Access Management (ou PAM) qui surveille, détecte et bloque les accès non autorisés à des ressources critiques.

La sécurité de votre Active Directory est un enjeu majeur. Vous avez le moindre doute ? Passez au crible tout le domaine. Sécuriser votre Active Directory doit être considéré comme un projet à part entière, à aborder avec des compétences pointues. Cela implique de maîtriser les vulnérabilités, mais aussi d’appliquer les bonnes pratiques pour protéger votre SI d’une cyberattaque et éviter de devoir le reconstruire !