Malgré son nom, le Rubber Ducky n’a strictement rien à voir avec un canard en plastique ! Présentant l’aspect d’une clé USB banale, il est pourtant une arme redoutable face à un poste de travail déverrouillé…

Découvrez l’un des outils d’intrusion physique les plus puissants disponibles sur le marché !

Ne niez pas, cette situation vous est forcément déjà arrivée… Vous partez récupérer un document à la photocopieuse, et vous oubliez de verrouiller votre session sur votre poste. Lorsque vous vous rasseyez devant votre ordinateur quelques secondes plus tard, vous constatez que votre fond d’écran a été remplacé par une image douteuse. Peu après, vous recevez des messages de remerciement de votre équipe, à qui vous avez vraisemblablement annoncé votre décision d’inviter tout le monde au Fouquet’s, dans un accès de générosité. Maurice, votre fidèle collègue de bureau, arbore un sourire satisfait. Sacré Maurice…

Cette situation reste de l’ordre de la plaisanterie de mauvais goût, néanmoins votre bienveillant collègue aurait pu être beaucoup plus sournois. Méfiant, vous vous interrogez : Maurice aurait-il eu le temps de visualiser les identifiants enregistrés dans mon navigateur ? Il aurait aussi très bien pu installer un programme malveillant afin de tracer les actions réalisées sur mon poste, ou pire, extraire mes fiches de paye stockées sur mon disque interne ? Mais vous connaissez ce bon vieux Momo, il est assez peu adroit avec les ordinateurs. Certes, changer un fond d’écran est réalisable en quelques clics, mais effectuer des tâches plus complexes, c’est une autre histoire. Rassuré, vous retournez à vos activités. Ce que vous ne saviez pas, c’est que Maurice disposait d’une botte secrète : un Rubber Ducky.

Maurice se l’est procuré ce « gadget » ressemblant à s’y méprendre à une clé USB sur internet, et pour seulement 40 dollars : c’est une somme suffisante pour passer du statut de collègue inoffensif à celui du serial-hacker.

Lorsque l’appareil est inséré dans un port USB, il se comporte de la même manière qu’un périphérique d’entrée, c’est-à-dire un clavier et/ou une souris.

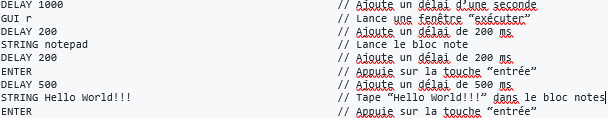

Toute action réalisable manuellement sur un poste déverrouillé peut alors être automatisée grâce à un langage de scripting dédié et très accessible. Voici le code permettant d’afficher « Hello World » dans un bloc note à titre d’exemple :

L’exemple décrit est des plus basiques, mais les possibilités de cet outil n’ont pour limite que celles de l’imagination de l’attaquant. Voici une liste non exhaustive des attaques envisageables :

- Extraction des mots de passe (Windows, mots de passe du navigateur, clés Wi-Fi…) sur le disque

- Extraction des mots de passe directement en mémoire grâce au lancement de programmes tiers (mimikatz)

- Installation et exécution d’une porte dérobée en quelques secondes

- Modification des enregistrements DNS (fichier hosts) du poste utilisateur pour rediriger les requêtes réseau vers la machine de l’attaquant

- Affichage d’une fenêtre d’authentification pour piéger l’utilisateur et luis soutirer ses identifiants

Le Rubber Ducky est rapidement devenu une référence dans le cadre des missions de Red Team et des opérations de sensibilisation du personnel, en particulier depuis son utilisation par l’un des personnages de la série « Mr. Robot » pour récupérer des mots de passe Windows. De quoi donner du grain à moudre à vos collaborateurs qui ne verrouillent pas systématiquement leur session…

Comment s’en protéger ?

Diverses mesures organisationnelles et techniques peuvent être mises en place pour limiter ce type d’attaques physiques.

Les utilisateurs doivent être sensibilisés

La première ligne de défense est bien sûr la sensibilisation des utilisateurs. Pas de session déverrouillée, pas de danger ! Les collaborateurs ont souvent tendance à l’oublier, mais la majorité des fuites de données ont pour origine un acteur malveillant interne à l’entreprise. En effet, 53% des entreprises rapportent avoir été victime d’un acte de malveillance d’origine interne sur les 12 derniers mois.

Les utilisateurs n’utilisent pas de comptes d’administration dans le cadre de l’utilisation normale du poste, et l’UAC (User Access Control) doit être correctement configuré

Les utilisateurs ne doivent pas disposer de privilèges d’administration sur la machine dans le cadre de leur travail quotidien. De plus, l’User Access Control doit être configuré pour demander systématiquement une authentification par mot de passe lors d’une tentative d’action requérant des privilèges d’administration. Cela permet d’éviter la récupération de mots de passe en mémoire et la modification du système. Par contre, ces configurations ne font que limiter les dégâts : l’attaquant est toujours en mesure d’exécuter du code avec les privilèges de l’utilisateur courant.

Les périphériques autorisés peuvent être filtrés

Pour les plus exigeants, le blocage des périphériques en fonction de leur numéro de série (Product ID et Vendor ID) peut être effectué grâce à une GPO dédiée. Si vous avez une maîtrise suffisante du matériel connecté à vos postes de travail, il est possible de n’autoriser que les périphériques d’un fabricant donné à accéder aux ports USB.