Le framework MITRE ATT&CK est en pleine évolution et il devient fréquent d’observer que les équipes BlueTeam en ont fait un de leurs référentiels de détection. Pour cause, ce dernier regroupe plus de 250 techniques d’attaques et c’est toute une communauté d’experts qui s’évertue à mettre à jour régulièrement cette base de connaissances.

À travers ce billet, nous allons vous présenter ce qu’est le framework MITRE ATT&CK, dans quel contexte l’utiliser et enfin dans quelles mesures il peut faciliter le travail des équipes BlueTeam.

Présentation du framework MITRE ATT&CK

MITRE est une organisation à but non lucratif, réputée dans le domaine de la cybersécurité et dont la vocation est de « résoudre des problèmes pour rendre le monde plus sûr ».

Avec le framework ATT&CK, l’organisation MITRE met à disposition de la communauté une importante base de connaissance empirique des différentes techniques d’attaques connues. Contrairement à d’autres projets menés dans le domaine, l’accent n’est pas porté sur les outils ou les malwares mais sur les actions menées par un attaquant à l’encontre d’un système quel qu’il soit.

Cette base de connaissances possède de nombreux avantages, elle est :

- Librement accessible sur Internet via le site du MITRE

- Axé sur les actions réalisées par un attaquant sur un système, et non pas sur les outils d’exploitations et les malwares

- Relativement complète avec plus de 250 techniques d’attaques répertoriées (TTP)

- Représentative des attaques observées dans le monde réel

- Mise à jour régulièrement avec plusieurs mises à jour par an

Autre avantage et non des moindres, toutes les techniques sont pleinement documentées.

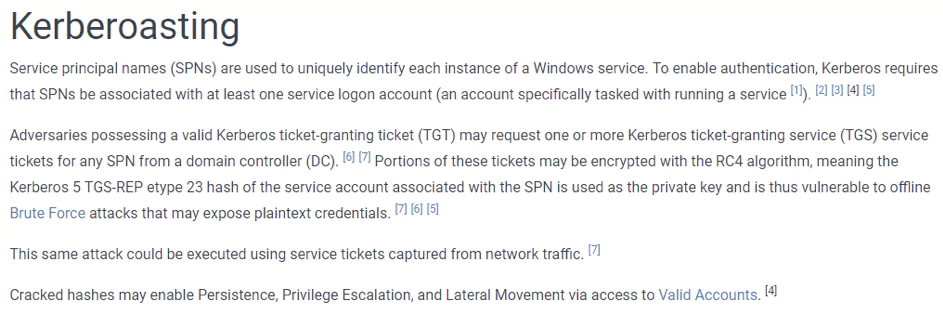

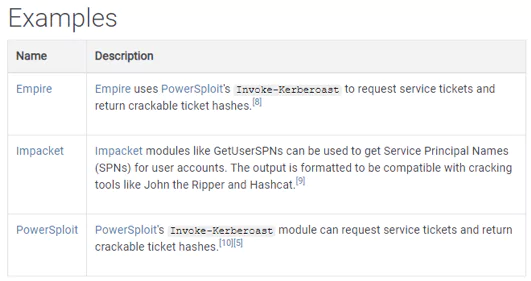

Par exemple, les captures d’écran ci-après décrivent la technique d’attaque Kerberoasting référencée dans la base de connaissance MITRE ATT&CK.

On retrouve tout d’abord une description simplifiée de la technique d’attaque avec de nombreux liens vers des ressources complémentaires pour en apprendre davantage sur la technique en question :

Puis on retrouve quelques exemples d’outils offensifs permettant de réaliser cette technique d’attaque :

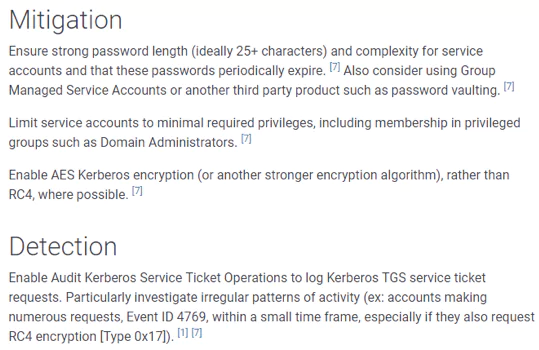

Enfin on retrouve des indices de détection et des actions de remédiations pour prévenir ce type de technique :

Toutes les techniques sont classées logiquement dans plusieurs catégories nommées tactiques.

Une tactique représente un des objectifs principaux visés par un attaquant lors d’une action sur un système d’information. Depuis la dernière mise à jour d’Avril 2019, il en existe 12 où on retrouve par exemple :

- Découverte: L’attaquant cherche à collecter des informations sur le système d’information afin de préparer son attaque. Exemples de techniques associées : scan d’hôtes et de ports, recherche de partages réseaux, sniffing.

- Exécution: L’attaquant tente d’exécuter un programme ou un autre composant qui pourrait lui être bénéfique pour réaliser son attaque. Exemples de techniques associées : exécution script PowerShell, tâches planifiées, chargements de DLL.

- Exfiltration: L’attaquant tente d’exfiltrer des données vers une destination dont il aurait la maîtrise. Exemples de techniques associées : exfiltration grâce à un protocole réseau alternatif vers une machine distante sous son contrôle, exfiltration depuis un appareil physique (clé USB, smartphone, lecteur MP3, …).

- Etc.

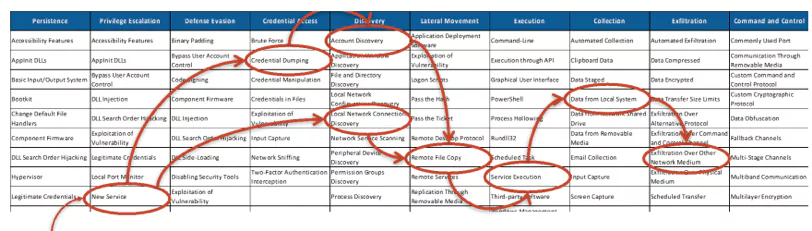

La matrice MITRE ATT&CK, est donc une représentation qui fait la correspondance entre les tactiques (les colonnes) et les techniques :

La matrice MITRE ATT&CK répond à un besoin simple qui est de créer une base de référence à jour des techniques d’attaques regroupées par objectif (les tactiques). Avec une vision plus complète des techniques offensives, les équipes BlueTeam peuvent détecter et qualifier plus efficacement des événements anormaux.

MITRE ATT&CK : quelles utilités pour la BlueTeam et la détection d’incidents de sécurité ?

Pour rappel, une Blue Team se définit de la façon suivante :

La matrice MITRE ATT&CK peut donc aider la Blue Team sur 3 aspects :

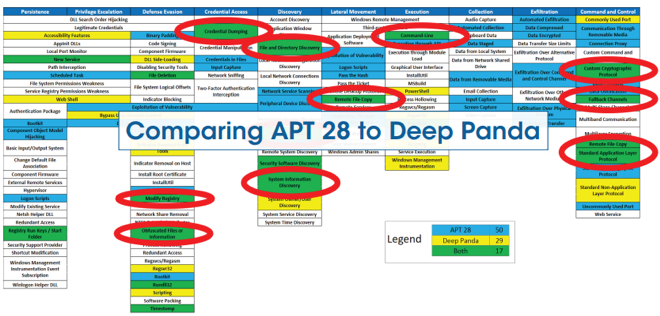

La Threat Intelligence: ATT&CK permet à des analystes sécurité de standardiser la façon dont ils partagent leurs connaissances sur des menaces potentielles :

La simulation d’attaque: Cela facilite grandement les échanges entre les équipes BlueTeam et RedTeam en définissant une structure commune lors d’une simulation d’attaque. De nombreux outils sont proposés dans le framework ATT&CK afin d’éprouver les différents scénarios d’attaques comme les scripts Python CALDERA par exemple.

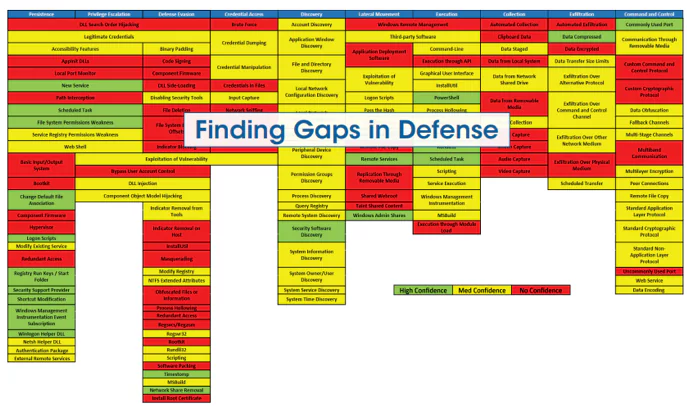

Une évaluation du niveau de défense: La matrice permet aux équipes BlueTeam d’avoir une représentation précise des différentes techniques d’attaques couvertes par des équipements de sécurité.

Ce dernier usage est notamment intéressant pour piloter le taux de couverture des mécanismes de détection. Par exemple, il est utopique d’espérer couvrir l’ensemble des techniques d’attaques en s’appuyant exclusivement sur les événements d’un pare-feu ou d’un Active Directory.

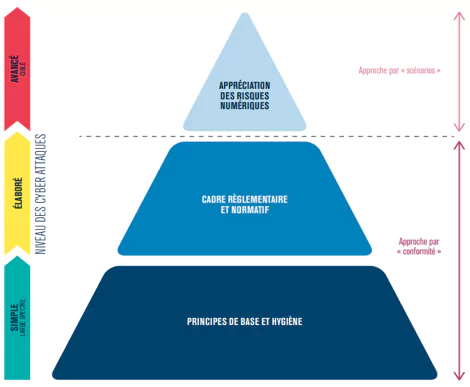

C’est donc une approche par « scénario », telle que recommandée par l’ANSSI dans le référentiel EBIOS Risk Manager, qui est privilégiée pour tirer pleinement parti de ce framework. (Notre article détaillé sur EBIOS Risk Manager).

Un exemple d’utilisation du framework MITRE ATT&CK :

Prenons l’exemple simple d’une tentative d’exfiltration de la base client d’une application web.

Un scénario d’attaque possible serait :

- L’attaquant exploite une vulnérabilité applicative afin d’uploader un webshell (script permettant au serveur web d’exécuter des commandes)

- L’attaquant télécharge le fichier local de configuration de la base de données contenant le couple login / mot de passe utilisé par l’application web pour se connecter à la base de données

- L’attaquant réutilise ce compte pour se connecter à la base de données puis réalise une copie de la base utilisateur dans un fichier texte

- L’attaquant exfiltre le fichier texte qu’il aura préalablement chiffré vers un serveur distant sous son contrôle

Ce scénario est composé de plusieurs techniques d’attaques référencées dans la matrice ATT&CK.

Le framework MITRE ATT&CK représente aujourd’hui un allié important pour les équipes BlueTeam, leur offrant ainsi un référentiel de techniques d’attaques complet et très documenté. En constante évolution et soutenu par une communauté grandissante, il est progressivement adopté et mis en avant par les éditeurs de solutions de sécurité comme gage de sérieux et de qualité dans le domaine de la cybersécurité. Enfin, nous ne pouvons qu’inciter les professionnels en cybersécurité à découvrir voire à adopter ce framework car c’est en comprenant les techniques offensives qu’il devient possible de se défendre efficacement.